gojira.net

先来个总结:一切非接触式卡门禁都是纸老虎,破解就是分分钟的事!

常见的非接触式卡分为两种:低频卡和高频卡。低频卡的通信频率是125KHZ,高频卡的通信频率是13.56MHZ。

低频卡我们一般能见到的都是如下这种蓝色的小椭圆样子的,95%都是EM4X系列的芯片。

低频卡非常的不安全,因为能存储的信息只有一个序列号,不需要任何验证就可读取,所以只要我从你身边走过,一秒钟就神不知鬼不觉的被复制了。

再说高频卡,高频卡分为CPU卡和非CPU卡,CPU卡由于成本的原因,没有得到很大的普及,所以现在市场上能见到的绝大多数都是飞利浦公司的mifare芯片的非CPU卡。

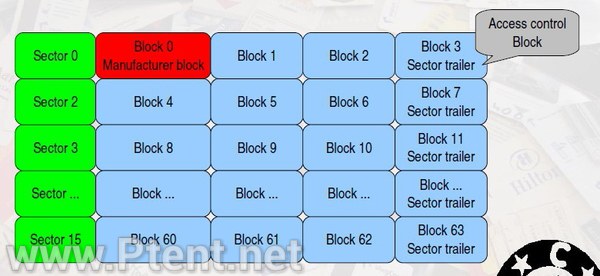

mifare classic芯片的总容量是1KB,共分16个sector,每个sector分4个block,每个block能存储16bytes的容量,其中block 0是出厂固化的,不可修改,里边存储了卡的序列号之类的东西。每个sector有自己独立的Access Key,存储在每个sector的第四个block中,Access Key分为KeyA和KeyB,KeyA占了6个字节,然后是4个字节的访问控制位[控制KeyA和KeyB的权限],紧接着是KeyB占用剩下的6个字节。

mifare classic芯片结构大概结构如下:

mifare芯片本来是很安全的,6位的密码有20多亿种组合,虽然对计算机来说小菜一碟,但是每次的读卡是有几百毫秒延迟的,所以暴力破解很不现实。直到2009年,Henryk Plotz和Karsten Nohl两位神人,把mifare芯片一层一层的剥开,在显微镜下分析电路,竟然找出了mifare芯片中随机数发生器的规律,从此破解mifare的密码不再是难事。

mifare卡的block 0是出厂固化的,存储着卡的ID,可任意读取,但任何人无法修改,于是有很多的厂商就直接用ID号来作为验证凭证,对这种厂商我只想说:Naive!,难道不知道我朝的山寨厂商已经公开售卖block 0 可修改的卡片了么?taobao可轻松买到,这种认证方式和使用普通的ID低频卡无任何区别。

有的厂商还是使用了mifare卡的加密功能,让破解的难度稍微提升了一丁点,但只是提升了一丁点,因为mifare的加密算法被破解,所以解密一个卡片速度大大提升,如果让我在一个拥有加密门禁卡的人身旁站1分钟左右,我就可以获取到卡片的完整信息,然后复制出一张完全一样的卡片来,但是这样操作的时间太长,在一个陌生人旁边站1分钟还是有一定的难度,我们可以用另一种更加安全的办法来做到。

请出我们的神器:Proxmark PROXMARK.org 不多介绍,可自行查看介绍

将proxmark调入snoop模式,这时设备进入嗅探模式,把设备置于门禁系统上,然后用你的随意两张卡分别刷一下,取下设备,插回你的电脑,可以清楚的看到刚才门禁系统与卡片之间的通信记录,其中包含了门禁使用的秘钥,有了秘钥就很easy了,把秘钥设为随意一个读卡器的默认秘钥,在一个拥有加密门禁卡的人身边轻轻的挥过,卡片的完整信息就到我们手里了,接下来怎么玩就看你自己了。

前面讲的都是需要接触都有卡的人才能破解,但其实有了proxmark神器,破解门禁开门是分分钟的事情,为了社会的稳定团结详细方法就不说了。

Gojira 哥斯拉

Gojira 哥斯拉

看过必回,人品超好!

我了个去!

我一定要去试试。